Elektronická pošta může být hodně zákeřná, ale může se to říkat pořád dokola – neotvírejte přílohy, neklikejte na odkazy v podezřelých emailech, atd. Jenže vždycky se pár šikovných lidí najde a tak při každé nové vlně podvodných emailů čekám u telefonu, kdo se nachytal tentokrát.

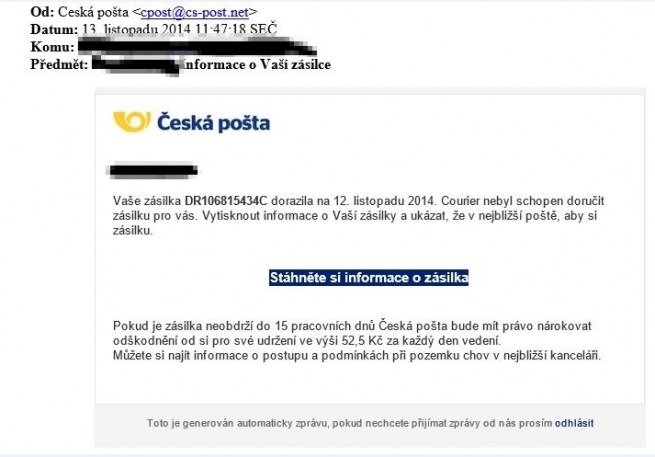

V mediích se to probírá při každé nové vlně spamu znovu, ať už jde o podvodné emaily tvářících se jako Česká pojišťovna, exekuční emaily, Česká policie nebo aktuálně Česká pošta. Ale asi to není ještě dost. Nicméně, co proti tomu takový obyčejný ajťák spravující pár sítí může preventivně udělat? Pár bodů opatření, které mohou zachránit hodně hodin práce při obnově dat ze záloh nebo před vybílením bankovního konta.

Postrašení – to nejjednodušší a nedá to žádnou práci. Když se objeví nějaká další spamová vlna, rychle se to po internetu rozkřikne a obyčejný uživatelé čtou co? Novinky.cz. Tam se zpravidla článek na toto téma objeví, většinou je to dost obecně s řadou nepřesností. Jako postrašení ale ideální. Info o poslední hrozbě zde. Takže poslat svým svěřencům odkazy s nějakým hrozitánským komentářem.

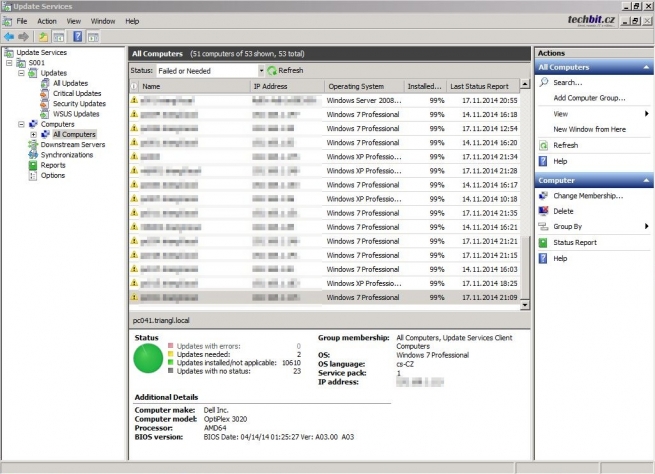

Antivirus a aktualizované Windows – Samozřejmost. Mít zajištěnou ochranu antivirovým programem se síťovou správou a pokud se něco začně dít, být včas automaticky upozorněn. Musím ale podotknout, že pokud je hrozba opravdu nová, tak se může stát, že ani poslední definice virů antivirového programu nemusí systém plně ochránit. Jednoduše proto, že škodlivý kód ještě nebude znát. U Windows update mít instalaci kritických aktualizací zajištěno přes WSUS automaticky.

Administrátorské oprávnění – uživatelům, kteří to opravdu nepotřebují, nedávat oprávnění lokálního administrátora. Spoustu havěti, co by se už do počítače mohla dostat, tak bez admina neudělá v PC tolik škody.

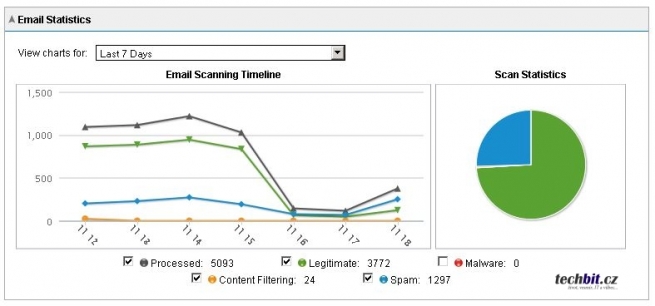

Antispam – mít účinně nastaven antispam na poštovním serveru. Používat DNS blocklisty. Pokud se objeví nějaká spamová vlna na podvodné doméně, tak je otázkou chvíle, kdy se v DNS block listu objeví. Pro jistotu ještě podvodnou doménu přidat ručně do blokovaných. Ta poslední hrozba využívala tuto doménu *@cs-post.net. Nastavení antispamu by vydalo na několik článků, tak to podrobnějí tady rozepisovat nebudu.

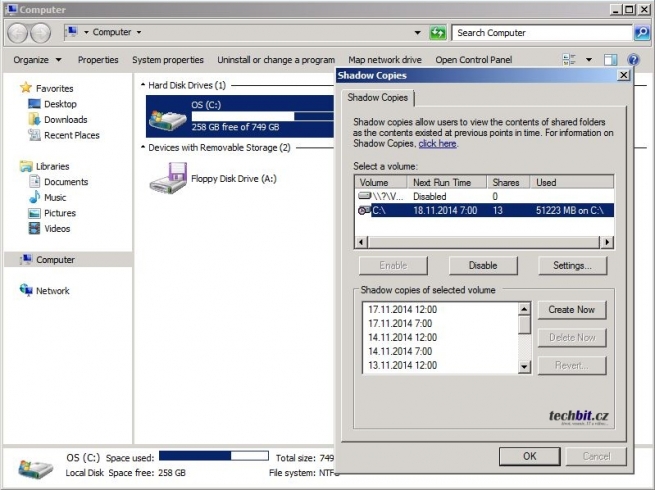

Stínové kopie (Shadow Copies) – rozhodně používat stínové kopie na straně serveru, pro sdílená data. Mít nastaven dostatečný prostor a nechat je spouštět alespoň 2x denně. Co se týká třeba viru, co šifruje data, tak ten už umí šifrovat data i na síťových discích. Takže pokud se tak stane, je pro správce otázkou chvíle data vykopírovat ze stínové kopie, než obnovovat ze zálohy. Doporučuji použít i na stanicích (na Win7; na Win8 je již něco trochu jiného – historii souborů, to by nepomohlo). Pokud není šifrovací vir dost chytrý, tak stínovou kopii nesmaže a záchrana dat, pak bude hračkou.

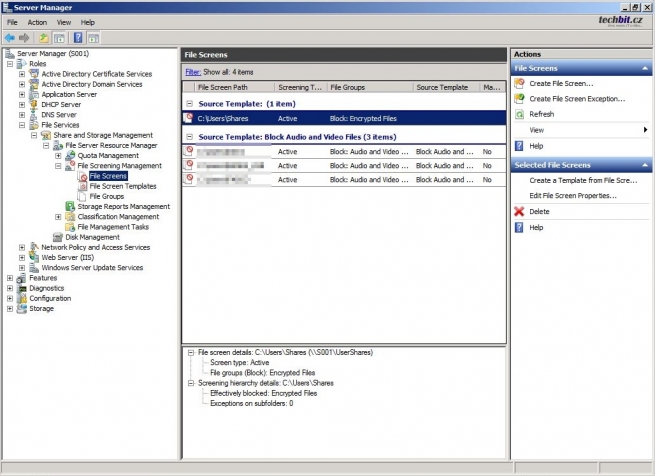

Správa blokování souborů (File Screening Management) – touto funkcionalitou disponuje Windows Server. Jednoduše lze nastavit filtr, který zabrání zápisu určitých souborů do sdílených dat na souborovém serveru. V případě poslední varianty viru, který šifruje data a který jsem potkal, zakázat zápis pro soubory s příponou *.encrypted. U jiné verze šifrovacího viru se to může lišit a toto opratření nemusí být účinné.

Pár preventivních tipů, které mohou pomoci správcům menších firemních sítí. Možná samozřejmé věci, ale opakování není nikdy dost. Kdyby měl někdo další tip, šup s ním do komentáře. Tak pevné nervy a klikejte bezpečně!